Ancaman Serangan Directory Traversal Attacks di Web Server

Ancaman Serangan traversal Direktori

Salah satu fungsi penting dari Web server yang aman adalah mengendalikan akses pada direktori yang terlarang. Mengeksploitasi HTTP untuk menghindari serangan keamanan Web server dan menggunakan perangkat lunak berbahaya untuk mengakses isi direktori yang dibatasi/disembunyikan. Directory traversal adalah salah satu teknik untuk mengeksploitasi HTTP.

Tujuan dari serangan Traversal Direktori adalah untuk menjalankan perintah yang akan mengakses file yang dibatasi (CMOD). Jenis serangan menggunakan HTTP untuk memotong Web server dan keamanan aplikasi Web. Hal ini dimungkinkan dengan langkah-langkah keamanan yang tidak di server dan website.

Web server menggunakan dua jenis mekanisme untuk mencegah akses-akses yang tidak sah pada direktori dan file yang telah dibatasi :

* Root Directory - Batas user akses ke direktori tertentu (dikenal sebagai direktori root) dan subdirektorinya.

* Daftar Kontrol Akses (ACL) - Membatasi akses ke file tertentu dalam direktori root. Hanya pengguna yang terdaftar dalam ACL untuk file yang bisa akses file itu.

Mekanisme direktori root adalah cara yang efektif untuk server Web guna mencegah pengguna yang tidak sah mengeksekusi file (seperti cmd.exe pada Windows) atau mengakses data yang penting (seperti file 'passwd' yang digunakan untuk menyimpan password di Linux). Sayangnya, beberapa server Web memiliki kerentanan dalam mekanisme direktori root mereka dan penggunaan ACL.

Pemanfaatan Kerentanan Directory traversal

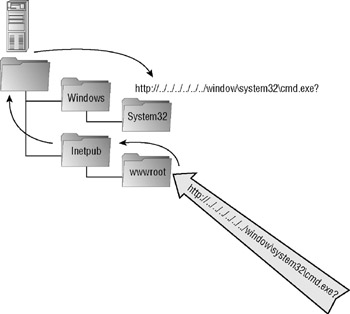

Ketika kerentanan directory Traversal ada, penyerang dapat mengakses direktori di atas direktori root. Setelah direktori ini diakses, perintah dapat dijalankan pada server Web dan data aman bisa disalin atau diubah. Keamanan dari server Web terancam.

Kerentanan directory traversal juga dapat ditemukan dalam aplikasi Web yang dijalankan di server Web. Jika pengembang aplikasi gagal untuk menyediakan kode untuk memvalidasi masukan browser, hacker dapat melakukan percobaan dengan string input yang berbeda dan direktori akses di atas akar.

Aplikasi Web Attack, Contoh

Sebagai contoh, mempertimbangkan aplikasi Web, yang proses sebuah field input di halaman web. Aplikasi ini mengambil karakter string dari field input dan bentuk URL yang menampilkan halaman dinamis. URL akan terlihat seperti ini:

http://www.klatenweb.com/mydata.asp?item=tuesday.html

Seorang hacker akan melihat bahwa parameter di sisi kanan '=' adalah file halaman web dan 'mydata.asp' merupakan sebuah skrip yang dapat mengambil file. URL ini kemudian disalin oleh hacker dan diedit. Hacker kemudian masukan URL yang baru ke dalam bidang URL browser:

http://www.klatenweb.com/mydata.asp?item=../../../../WINNT/win.ini

Dalam contoh di atas, karakter'../' digunakan untuk mengakses direktori di atas direktori root. hacker ini bereksperimen untuk melihat apakah direktori WINNT empat tingkat atas. Jika tidak demikian, hacker akan mencoba menambah atau mengurangi karakter'../'. Jika ada sebuah kerentanan dalam aplikasi Web dan input tidak disaring, hacker akhirnya akan menemukan urutan yang benar untuk mengakses direktori WINNT dan kemudian bisa menjalankan perintah berbahaya.

Aplikasi Web untuk Resist Attack

Untuk menghindari serangan Directory Traversal melalui input pengguna, aplikasi Web harus difilter dan memvalidasi semua masukan. kode Escape dan jalur direktori harus disaring keluar untuk memastikan bahwa input yang aman hanya dilewatkan ke server Web.

Web Server Attack Contoh

Kemungkinan daerah kerentanan dalam server Web termasuk script pada server dan masalah dalam perangkat lunak server. Sebagai contoh, beberapa versi Microsoft IIS Web memiliki kerentanan dalam kode validasi direktori root. Penyerang dapat menggunakan urutan tertentu dari karakter di URL untuk mengeksekusi script pada server.

Contoh dari jenis lain dari kerentanan ditampilkan di URL di bawah ini. '5c%' Karakter adalah kode Escape Web server yang digunakan untuk melewati karakter langsung ke server.

http://www.klatenweb.com/scripts/ ..% 5c../winnt/system32/cmd.exe / c + dir + c: \

Dalam kasus ini, kode Escape merupakan karakter '\'. Jika server Web tidak memeriksa karakter Escape, maka akan melewati karakter '\'. Permintaan akan menyebabkan program perintah cmd.exe shell akan dieksekusi pada input string "dir c: \", isi c: driver akan dicatatkan. Keamanan sistem kini telah diganggu.

Web server Up-to-date memeriksa kode Escape dan memblokirnya. Namun, versi perangkat lunak server Web tidak memeriksa kode Escape dan rentan terhadap traversal direktori dan perintah eksekusi melalui kode tersebut.

Pengujian untuk Kerentanan traversal Direktori

Salah satu cara yang paling penting untuk memblokir serangan Directory Traversal adalah untuk memastikan Anda menjalankan versi terbaru dari perangkat lunak server Web. Ini termasuk menerapkan pembaruan dan patch terbaru.

Untuk aplikasi Web, Web Vulnerability Scanner adalah pertahanan terbaik terhadap kerentanan Directory Traversal. Scanner akan menguji untuk daerah yang rentan terhadap serangan dengan menscan setiap halaman website. Ketika kerentanan ditemukan, Scanner akan melaporkan dan membuat saran tentang cara untuk memperbaikinya. Web Vulnerability Scanner kami juga akan menguji untuk lainnya kerentanan serangan umum, termasuk Cross-site Scripting dan SQL Injection.

Test Website anda dengan Acunetix Web Vulnerability Scanner

Acunetix Web Vulnerability Scanner adalah solusi lengkap untuk Direktori traversal, Cross-site Scripting, SQL Injection, Hacking Google, Malware dan lebih dari 110.000 kerentanan serangan lainnya. Audit shopping cart, form input pengguna dan bentuk-bentuk masukan dalam aplikasi Web. Ini juga akan memeriksa kekuatan password pada halaman web otentikasi.

Sebuah scan relatif cepat (tergantung pada ukuran website) dengan versi Acunetix Web Vulnerability Scanner akan memberikan informasi berharga tentang kerentanan tersembunyi untuk Directory traversal, XSS dan bentuk serangan berbahaya lainnya.

Download Software >> Menu Download >> Software >> Acunetix Web Vulnerability Scanner

Copyright 2010 Secure Site on September, 01 @ Klaten WEB.com

Versi cetak